Alla base della sicurezza di una rete troviamo tre concetti principali:

- Dominio di sicurezza:: è un insieme di risorse che viene gestita come una singola area di amministrazione secondo determinate regole di sicurezza. Ogni dominio ha un grado di affidabilità che ne definisce la visibilità rispetto agli altri.

- Perimetro di sicurezza:: è il confine di un dominio di sicurezza, quindi il confine protetto tra il lato esterno e quello interno.

- Superficie di attacco: è l’insieme dei punti che possono essere sfruttati da un attaccante per svolgere una qualsiasi attività malevola.

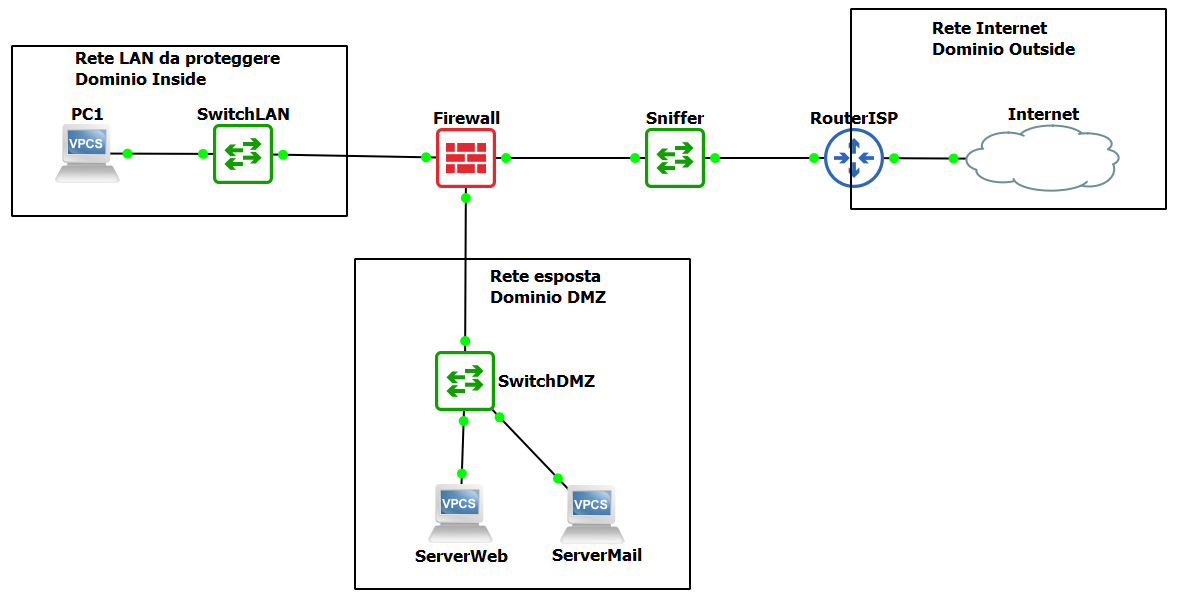

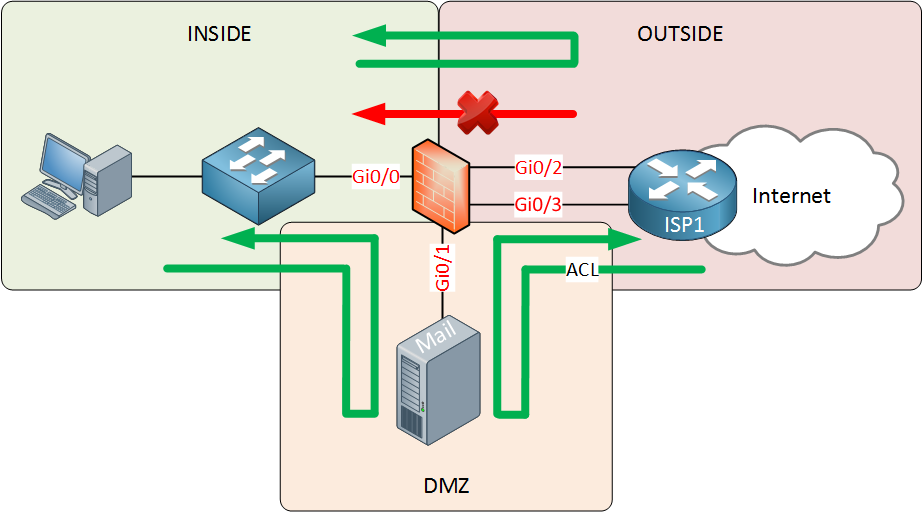

Un architettura classica che riassume i tre concetti prevede un dominio interno, uno esterno e una zona demilitarizzata gestite da un firewall

In questa architettura è presente:

- il dominio di sicurezza Inside, come ad esempio una rete LAN di un ufficio (questa è la rete da proteggere);

- il dominio outside, in cui troviamo il router ISP1 per l’accesso a Internet, cioè una rete da cui proviene del traffico che potrebbe essere malevolo;

- un dominio DMZ in cui vengono installati i servizi accessibili sia dal dominio outside che dall’inside.

Classici esempi di servizi che devono essere installati nella DMZ sono: server web, server mail, server FTP o server DNS.

Gli accessi tra un dominio e un altro vengono definiti dal grado di affidabilità, in particolare:

- un host nel dominio inside deve poter accedere e utilizzare servizi del dominio outside (ad esempio navigazione web) e al dominio DMZ (ad esempio per accedere ai server mail);

- un host del dominio outside ovviamente non deve poter accedere alla rete interna ma deve poter utilizzare i servizi presenti nella DMZ (ad esempio un portale web) sotto determinati controlli implementati tramite regole di filtraggio (ACL), siccome una violazione della DMZ potrebbe compromettere la sicurezza del dominio inside.

Una variazione molto comune alla suddetta architettura prevede l’aggiunta di uno sniffer tra il router e il firewall, in questo modo lo sniffer ha una visione completa del traffico destinato e generato dalla DMZ e dal dominio Inside. Lo sniffer in una posizione cosi strategica permette di effettuare analisi automatiche della rete alla ricerca di pattern come password e username, analizzare le anomalie e le prestazioni, quindi colli di bottiglia o apparati difettosi, rilevare le intrusioni e le minacce e permette di conservare il traffico per analisi post-mortem anche per situazioni legali.